El pasado mes de marzo, [w: Wikileaks] publicó una serie de vulnerabilidades del sistema operativo Windows que utilizaba la Agencia Central de Inteligencia de los Estados Unidos, la conocida CIA, para espiar a usuarios.

Estas vulnerabilidades en muchos casos dan acceso al sistema de forma remota, y han servido a hackers chinos para desarrollar un virus que se ha llamado “WannaCrypt” que secuestra la información de los ordenadores infectados, pidiendo un rescate.

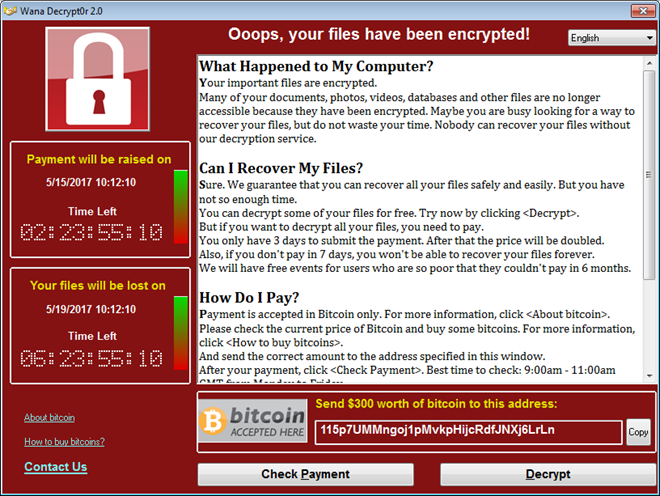

Dicho virus llega en forma de mensaje con un enlace o fichero adjunto, utilizando lo que se denomina “ingeniería social” con una noticia atractiva o que anime al receptor del mensaje a abrir el documento anexo o a abrir el enlace, al hacer esto, queda el ordenador infectado, a la vez, el virus busca nuevos ordenadores en la red para infectarlos de la misma forma. Una vez hecho esto aparece una pantalla como la que hay a continuación.

La infección se produce encriptando la información, y pidiendo un rescate de entre 100 y 300$ en bitcoin que es una moneda virtual de internet de muy difícil seguimiento a través de la red.

La propia pantalla pone las instrucciones para efectuar el pago de la cantidad solicitada.

El virus apareció el pasado 12 de mayo sobre las 12,00 horas en España y a día de hoy, 15 de mayo, ha infectado a más de doscientos mil ordenadores en todo el mundo causando solo en perdida de horas de trabajo cantidades multimillonarias.

Lo primero que hay que decir a todo lo expuesto es que el parche de Microsoft que repara esta vulnerabilidad esta publicado desde el 14 de marzo de 2017 en el boletín de seguridad MS-17-010 y, que el virus no se habría propagado de la forma que lo ha hecho si los ordenadores, sobre todo los de las grandes empresas y Organismos Oficiales, se hubiesen actualizado como recomiendan todos los expertos.

A día de hoy, y tras un fin de semana frenético, el Centro Criptográfico Nacional, dependiente del CNI ha realizado un completo informe, al mismo tiempo, ha publicado varios parches para el citado virus.

Por un lado, ha creado un fichero de lotes, un fichero con extensión *.bat, que tiene como misión evitar la ejecución del virus, tanto en ordenadores en inglés como ordenadores en castellano.

En segundo lugar, ha creado varios ficheros ejecutables que previenen la infección, porque afecta a versiones antiguas de Windows que ya no tenían soporte como son Windows 2000 y Windows XP. Por lo tanto deberemos de utilizar aquella versión que concuerde con nuestra versión de Windows.

A día de hoy se han detectado tres versiones del propio virus, que se han llamado WannaCry-A, WannaCry-B y WannaCry-C incluso ya hay noticias de una versión 2.0 con lo que se espera nuevas infecciones durante los próximos días.

Se recomienda actualizar el sistema operativo Windows utilizando el sistema propio de Microsoft “Windows update” o descargar la versión adecuada desde el enlace del el boletín de seguridad MS-17-010.

A continuación pongo los enlaces originales al informe del ransomware realizado por el Centro Criptologico Nacional: https://www.ccn-cert.cni.es/seguridad-al-dia/comunicados-ccn-cert/4488-informe-del-ransomware-de-la-familia-wannacry-que-incluye-medidas-para-su-deteccion-y-desinfeccion.html

Y a la web desde donde se pueden descargar las herramientas citadas en este post, recomiendo ENCARECIDAMENTE, que quienes vayan a utilizar los parches lean los archivos readme.txt del propio servidor que explican par que sirve cada parche. https://loreto.ccn-cert.cni.es/index.php/s/tYxMah1T7x7FhND?path=%2F